最密切联系原则将法律冲突从持续的空间适当性中解放出来,并将适用法律内容的适当性视为法律选择的主要目标。虽然限制的方式有所不同,但限制的目的是相同的,即确保法官在最密切联系原则的指导下使用自由裁量权选择法律。根据经济理论的分析,最密切联系原则也隐藏了资源配置效率的隐患。这也符合在最密切联系原则限制法官自由裁量权的立法趋势。......

2025-09-29

密钥分配是密钥管理系统中最为复杂的内容,密钥的分配一般要解决两个问题:一是采用密钥的自动分配机制,以提高系统的效率;二是尽可能减少系统中驻留的密钥量。以上问题根据不同的用户要求和网络系统的大小,用不同的解决方法。

(一)对称密钥分配方案

对称密码体制的主要商业应用起始于20世纪80年代早期,特别是在银行系统中,采纳了DES标准和银行工业标准ANSI数据加密算法。实际上,这两个标准所采用的算法是一致的。

对称密码体制的主要特点是加/解密双方在加/解密过程中要使用完全相同的一个密钥。这就使其存在一个最主要的问题,由于加/解密双方都要使用相同的密钥,因此在发送、接收数据之前,必须完成密钥的分发。所以,密钥的分发变成了该加密体系中的最薄弱、也是风险最大的环节。

为能在因特网上提供一个实用的解决方案,Kerberos建立了一个安全的、可信任的密钥分发中心,每个用户只要知道一个和KDC进行会话的密钥就可以了。

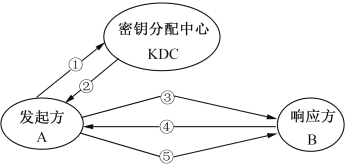

图5-7所示是具有密钥分配中心的密钥分配方案。图中假定A和B分别与KDC有一个共享的密钥Ka和Kb,A希望与B建立一个逻辑连接,并且需要一次性会话密钥来保护经过这个连接传输的数据。

图5-7 具有密钥分配中心的密钥分配方案

集中式密钥分配方案具体过程如下:

①A→KDC:IDA‖IDB‖N1。A向KDC发出会话密钥请求。请求的消息由两个数据项组成:一是A和B的身份IDA和IDB,二是本次业务的唯一标识符N1。每次请求所用的N1都应不同,常用一个时间戳、一个计数器或一个随机数作为这个标识符。为防止攻击者对N1的猜测,用随机数作为这个标识符最合适。

②KDC→A:![]() 。KDC对A的请求发出应答。应答是由密钥Ka加密的信息,因此只有A才能成功地对这一信息解密,并且A相信信息的确是由KDC发出的。

。KDC对A的请求发出应答。应答是由密钥Ka加密的信息,因此只有A才能成功地对这一信息解密,并且A相信信息的确是由KDC发出的。

③A→B:![]() 。A收到KDC响应的信息后,将会话密钥Ks存储起来,同时将经过KDC与B的共享密钥加密过的信息

。A收到KDC响应的信息后,将会话密钥Ks存储起来,同时将经过KDC与B的共享密钥加密过的信息![]() 传送给B。B收到后,得到会话密钥Ks,并从IDA可知对方是A,而且还从

传送给B。B收到后,得到会话密钥Ks,并从IDA可知对方是A,而且还从![]() 知道Ks确实来自KDC。由于A转发的是加密后的密文,所以转发过程不会被窃听。(https://www.chuimin.cn)

知道Ks确实来自KDC。由于A转发的是加密后的密文,所以转发过程不会被窃听。(https://www.chuimin.cn)

④B→A:![]() 。B用会话密钥加密另一个随机数N2,并将加密结果发送给A,同时告诉A,B当前是可以通信的。

。B用会话密钥加密另一个随机数N2,并将加密结果发送给A,同时告诉A,B当前是可以通信的。

⑤A→B:![]() 。A响应B发送的信息N2,并对N2进行某种函数变换(如f函数),同时用会话密钥Ks进行加密,发送给B。

。A响应B发送的信息N2,并对N2进行某种函数变换(如f函数),同时用会话密钥Ks进行加密,发送给B。

实际上在第③步已经完成了密钥的分配,第④、⑤两步结合第③步执行的是认证功能,使B能够确认所收到的信息不是一个重放。

(二)公钥分配方案

公开密钥密码体制能够验证信息发送人与接收人的真实身份,对所发出/接收信息在事后具有不可抵赖性,能够保障数据的完整性。这里有一个前提就是要保证公钥和公钥持有人之间的对应关系。因为任何人都可以通过多种不同的方式公布自己的公钥,如个人主页、电子邮件和其他一些公用服务器等,由于其他人无法确认它所公布的公钥是否就是他自己的,所以也就无法认可他的数字签名。

获取公钥的途径有多种,包括公开发布、公用目录、公钥机构和公钥证书。

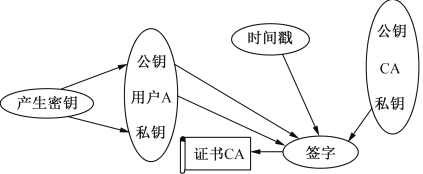

公钥证书的发放(产生)过程如图5-8所示,公钥证书即数字证书是由授权中心CA(Certificate Authority)颁发的。证书的形式为![]() ,其中IDA是用户A的身份标识符,PKA是A的公钥,T是当前时间戳,SKCA是CA的私钥。

,其中IDA是用户A的身份标识符,PKA是A的公钥,T是当前时间戳,SKCA是CA的私钥。

图5-8 公钥证书的发放(产生)过程

用户还可以把自己的公钥通过公钥证书发给另一用户,接收方使用CA的公钥PKCA对证书加以验证:

![]()

相关文章

最密切联系原则将法律冲突从持续的空间适当性中解放出来,并将适用法律内容的适当性视为法律选择的主要目标。虽然限制的方式有所不同,但限制的目的是相同的,即确保法官在最密切联系原则的指导下使用自由裁量权选择法律。根据经济理论的分析,最密切联系原则也隐藏了资源配置效率的隐患。这也符合在最密切联系原则限制法官自由裁量权的立法趋势。......

2025-09-29

中国政府在水资源管理和水权配置过程中,同样承担着相应的政治责任和社会责任。行政配置是我国水权初始配置的主要方式,是政府或者流域管理机构代表国家行使水资源国家所有权的具体表现。政府及其代理机构在制定水资源分配的公共政策时,应该积极地履行职责。这不仅要求从治理行为的源头控制可能的违法乱纪、滥用公共权力的行为,还要求权力行使主体对违规操作及政治性决策的后果承担责任。......

2025-09-29

风险成本包括风险损失的实际成本、风险损失的无形成本和预防与控制风险损失的成本。②风险造成的额外费用增加损失。其责任风险的成本大小要以法院判决作为依据。风险损失的实际成本是直接的、明显的,而风险损失的无形成本在一定程度上则更基于实际成本。......

2025-09-29

从宏观上说,最密切联系原则是国际私法处理法律冲突问题的选择规则的凝聚。该条明确规定,在最密切联系的判断方面,具体依托的是标准特征性履行。学术界在这个问题上有许多观点:有学者质疑合理性,提出特征性履行理论和最密切联系原则是两个不同的问题,以前者来推定后者过于勉强,不合时宜。为了避免出现这种局面,我们必须对最密切联系原则作出一定的限制。因此,将合同履行地推定为最密切联系地是合理的。......

2025-09-29

早在19世纪,“最密切联系”这一概念就已经在欧美国家的判例和学者们的著作中出现了。《冲突法重述(第二次)》是正式确认最密切联系原则的重要法律成果。里斯的最密切联系原则理论是在美国法律选择方法上颇具指导性意义的一场革命。20世纪70年代,《冲突法重述(第二次)》明确指明了“最密切联系原则”的基本定义,并重新阐述了冲突法。到此,最密切联系原则得以正式确立,并且在司法实践中被接受、承认。......

2025-09-29

保险的基本职能是保险机制所固有的职能,是不会随社会形态和社会变迁而改变的最初始的职能。对于单个被保险人来说,保险机制通过分散风险职能实现了对其在保险事故发生后的损失补偿,即经济补偿职能。二者是保险本质的最基本反映。在保险产生和发展的过程中,风险分散职能一直存在。经济补偿职能是引发保险需求的根本原因。......

2025-09-29

根据《民事诉讼法》第46条第1款规定,当事人对自己提出的主张,有责任提供证据。二是特殊证明责任分配原则,即特殊侵权案件及合同案件中规定的举证责任倒置。有关法律对侵权诉讼的举证责任有特殊规定的,从其规定。依据《民事诉讼法》第67条规定,人民法院有权向有关单位和个人调查取证,有关单位和个人不得拒绝。当事人及其诉讼代理人因客观原因不能自行收集的证据,可以在举证期限届满前书面申请人民法院调查收集。......

2025-09-29

最密切联系原则的实质在于软化传统的僵硬联系,增强法律适用的灵活性,并关注法律关系或行为的持续发展。因此,最密切联系原则的规范和限制将成为这一原则发展的趋势。英美法系国家应该通过明确规定的方式来限制这一原则。[4]为了限制最密切联系原则的适用和发展,自由裁量权的行使应当受到法律形式的明确限制,最密切联系原则应当参照英美法系的判例法制度进行修正和完善。......

2025-09-29

相关推荐