图6-9信息隐藏的一个通用模型(三)隐写分析系统的分类隐写技术是一种新兴的知识领域,尽管还处在发展阶段,但是已经具有了自己的意义和内涵。目前主要采用的是盲隐写技术。对于非统计性隐写分析而言,通过人类感知系统、文件结构标志异常或载体特殊部分异常等手段来判断载体是否含有隐秘信息,都可以认为是非统计性隐写分析。(四)隐写分析技术算法下面以专用隐写分析和通用隐写分析为例,介绍隐写分析技术的算法。......

2023-10-18

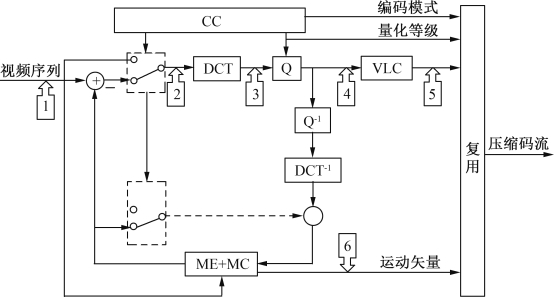

现行的视频压缩编码系统是通过一套完整的混合体系将多种压缩编码技术整合在一起,和模块间相互联系制约,同时,标准还通过严格的码流语法将编码后的数据流进行格式规范。这些约束为数字视频隐写技术的引入带来许多障碍,但为数字视频隐写分析提供了相应的思路和方法。

从视频码流语法角度看,抛开算法细节,任何信息隐藏算法最终必然是调整视频码流数据中的某些信息,或改变其数值,或改变其位置,使其对嵌入信息进行必要调制,从而实现特殊隐藏信息的传递。隐藏分析系统如果能够准确地检测出这种数据上的变化,就能够追踪到隐藏信息的藏身之地。

从视频系统结构的角度来看,各种隐藏算法必然要与视频压缩编解码系统相结合起来,并从中选择适当的模块引入嵌入信息,这样就可以使隐藏的信息能够更为有效地融于视频数据之中,同时也可以避免视频有损压缩编码所带来的信息丢失。相应地,隐藏分析系统可以通过分析系统模块之间的相关程度,来定性判断每个模块引入信息隐藏的可能性,并根据局部数据的相关特性定量分析检测出可疑数据。

从隐藏分析角度而言,对于MPEG-2压缩码流大致可以分为头部信息、DCT系数信息、运动矢量信息等几个部分,只要这些数据元素具备随机性和可控性,就可以作为信息隐藏的载体。通过分析视频压缩编码系统以及对视频信息隐藏算法的总结,在视频码流中占有很大比例的DCT系数及其对应形成的VLC码字、运动矢量等数据元素,同时具备了可控性与随机性,它们在视频压缩编码系统中可能形成的嵌入位置,如图6-11所示。

嵌入点1的信息隐藏算法多来自较为成熟的静止图像隐藏技术,根据其嵌入过程大体可以分为两类:一种是在空间域直接完成信息的嵌入过程,另一种是图像经变换后在变换域嵌入信息,然后再反变换回到空间域。综合分析这类算法可以看出,尽管可由嵌入强度自适应控制机制来保证隐藏信息达到感知不易察觉,但是由于其后的有损压缩编码具有一定的不可知性(例如码率约束、质量约束等)会对隐藏信息带来部分损失,要保证信息的准确传递就必须加大隐藏数据的冗余或者嵌入强度。隐藏分析检测效率会随着嵌入强度的增大而提高。隐藏检测分析的另一个突破口则是这类隐藏算法嵌入信息的构成模式:一种是各帧嵌入相同的信息,另一种则是各帧嵌入不同的信息。

图6-11 MPEG-4编码系统中相应嵌入点示意图

嵌入点2的基本算法与嵌入点1相类似,只是能够利用编码器中的部分信息对嵌入比特进行调控,这样虽然可以在一定程度上提高嵌入调制的自适应能力,但是增加了系统复杂度,总体上优势不大,很少被人采用。

嵌入点3是在DCT域实现信息的嵌入调制的,这便于利用DCT域中人眼的频率掩蔽效应实现信息嵌入。(www.chuimin.cn)

嵌入点4选择量化后DCT数据作为信息嵌入的载体,这类算法易产生大容量的信息嵌入,然而嵌入点选择在量化之后,使得嵌入调制对图像质量影响较大。

嵌入点5是在变长编码后嵌入,可以利用现有压缩码流作为载体,只需对压缩码流进行部分解码,即可实现信息嵌入,但是算法必须考虑编码系统码流格式和传输条件等因素的约束,因而算法设计具有较大难度。

嵌入点6选择运动矢量作为信息嵌入点,往往不会直接体现在当前帧的编码质量之中。

从以上分析可以看出,同时具有随机性与可控性的数据可以产生多种多样的嵌入方式,因而对于它们的检测较为复杂,有时难以通过一种通用的检测算法来实现隐写分析,而必须根据不同的嵌入策略进行针对性分析,并以此为依据设计检测算法。

总体来说,由于视频信息隐藏与视频压缩编码标准的融合导致的不确定性因素太多,因此视频隐写分析比图像隐写分析要复杂许多。若假定已知信息隐藏嵌入点则可以进行针对性分析,但对于一个陌生的视频文件,隐写分析方通常无法事先获得隐写算法的相关信息。在这种情况下,一方面可以先对待检视频进行隐写嵌入点的判断,进而对该嵌入点进行针对性分析,而特定嵌入点上也可能存在多种信息隐藏技术,这时可以借鉴图像信息隐写分析的方法,同时结合视频隐写独有的特性,设计适当的检测算法;另一方面可以对视频码流中的众多疑似嵌入点进行遍历检测,建立起一个通用的完整的视频隐写分析系统。

【注释】

[1]Birgit P.Information Hiding Terminology[C].Proceedings of information hiding:first international workshop.Cambrige,UK,Berlin:Springer-Verlag,1996:1-5.

[2]Westfeld A,Pfitzmann A.Attackd on steganographic systems breaking the steganographic utilities ezStego,jsteg,steganos,and S-Tools and some lessons learned[C].3rd International workshop on information hiding(IH99),1999.

有关计算机网络与信息安全的文章

图6-9信息隐藏的一个通用模型(三)隐写分析系统的分类隐写技术是一种新兴的知识领域,尽管还处在发展阶段,但是已经具有了自己的意义和内涵。目前主要采用的是盲隐写技术。对于非统计性隐写分析而言,通过人类感知系统、文件结构标志异常或载体特殊部分异常等手段来判断载体是否含有隐秘信息,都可以认为是非统计性隐写分析。(四)隐写分析技术算法下面以专用隐写分析和通用隐写分析为例,介绍隐写分析技术的算法。......

2023-10-18

再根据成型加工痕迹的特征及其原因进行分析排查,如此可以缩小排查范围。问题件的缺陷分析 壳体的痕迹如图8-11b所示,由于浇口处在半球形外壳与螺纹相连接的端面上,在注塑机的压力下,熔融的料流从型芯与模腔之间的空间分别由两侧并向上和向下逐层进行填充。压缩气体的温度进一步提高,炽热的气体使塑料产生过热的现象并发生降解而出现了过热痕。......

2023-06-30

本实例使用超单元来建立整个模型。在本书光盘中提供本实例题所有建模、分析和结果确认过程的最终数据库文件和动画文件。图14-131 阶梯轴转子模型表14-16 轮盘的参数在0.1651m和0.287m的位置处分别加两个相同的轴承支撑,轴承支撑的刚度系数和阻尼系数见表14-17。表14-17 轴承支撑的刚度系数和阻尼系数本实例所介绍的各阶段的分析步骤与一般实际工作中的分析过程基本相同。......

2023-10-27

PW4000航空发动机的4号轴承润滑油压力管材质为不锈钢,接头进行感应钎焊。航空发动机管件钎焊修复的工艺过程包括管路表面的清理、钎剂与钎料的预置、钎焊定位、感应钎焊、焊后处理。......

2023-06-26

目前有些地方还无法实现FTTH 的一步到位,这种情况下,交互式数字视频是一种较好的综合解决方案。如图11.20所示,主干系统采用共缆分纤的方式分别由FTTC传送双向数字信号,由HFC 传送单向模拟视频信号。图11.20SDV 结构原理图这种解决方案的优点是:可以充分利用现有HFC 有线电视网络,共享光缆、管孔等基础设施,兼容数字和模拟视频业务,并较好地解决FTTC 的供电问题。......

2023-06-26

故注塑件在进行形体分析时的“外观”要素,是模具结构方案分析时不能遗漏的因素,而在确定模具结构方案时更需要有处置注塑件“外观”要素的措施。标注有注塑件形体分析“外观”要素的表面为正面,也就是说正面不允许有镶接、浇口和注塑件脱模的痕迹。 圆筒“外观”要素分析图如图2-27所示。可见模具的结构会因成型加工缺陷痕迹的存在和注塑件“外观”要素的要求,而有不同的方案。......

2023-06-30

本实例采用梁模型建模对阶梯轴转子进行瞬态响应分析。在本书光盘中提供本实例中所有建模、分析和结果确认过程的最终数据库文件。通过查看算例文件可以对整个分析过程获得一定的了解。表14-9 轮盘的参数表14-10 不平衡质量块的参数注意:在本实例中,需要给定轮盘和不平衡质量块的转速,才能把其不平衡效应考虑进去。表14-11 弹簧支撑的刚度系数和阻尼系数本实例所介绍的各阶段的分析步骤与一般实际工作中的分析过程基本相同。......

2023-10-27

单击Mesh模块图标,进入网格划分模块,相应的工具条中显示出网格处理的快捷命令图标。设置Average Mesh Size为10,单位为mm。单击Apply按钮,生成一维梁单元,总计69个梁单元。在数据树Used Data中再次选中Beam_on_2_edge_of_Wire1和Beam_on_1_edge_of_Wire1_#1,单击右键,在弹出的快捷菜单中选择Display Data Aspect→Show命令,显示的转子形状如图14-278所示。单击Save按钮保存文件。......

2023-10-27

相关推荐